2019-2022-ci illər arasında istifadə edilən, indiyə qədər görülmüş ən mürəkkəb iPhone heklənmə detalları ortaya çıxdı. Kaspersky Lab mütəxəssisləri “Triangulation” adı verilən hekləmə seriyası ilə bağlı yeni bir məqalə yayımladı. Hesabat müəlliflərinin fikrincə, sındırma mexanizmi tarixdə ən mürəkkəb mexanizm və dörd fərqli “zero day” boşluğundan istifadə edir. “Zero Day” o qədər təhlükəli boşluq növü hesab edilir ki, onların varlığından ancaq hakerlər məlumatlıdır. İstismarlar illər boyu aşkar olunmaya bilər və oğurlanmış məlumatlar çox vaxt qara bazarda böyük məbləğdə pula satılır. Üstəlik bunlardan biri haqqında məlumatın Apple və ya Arm-ın özündən başqa heç bir mənbədən gəlməsi mümkün deyil.

Zərəli boşluq ən azı 3 il ərzində aktiv olub. iMessage-də mesajın göndərilməsi ilə başlayıb, sonra zərərli proqram zərərçəkmişdən heç bir hərəkət tələb etmədən mürəkkəb istismar zənciri vasitəsilə smartfona özü-özünü quraşdırıb. Beləliklə, iPhone-lar mikrofon yazılarını, fotoşəkilləri, geolokasiyanı və digər məlumatları ötürə bilən güclü casus proqram təminatına malik olublar.

iPhone heklənmə əməliyyatı xüsusi olaraq iOS 16.2 yeniləməsi ilə qapalı kimi siyahıya alınan CVE-2023-32434, CVE-2023-32435 və CVE-2023-41990 boşluqlarından istifadə edib. Bu kritik “zero day” zəiflikləri təkcə iPhone-da deyil, həm də Mac, iPad, Apple TV və Apple Watch-da mövcud imiş. Kaskersky-nin mütəxəssisləri tərəfindən paylaşılan detallara görə, zərərli proqram təminatı məhz bu cihazlarda işləmək üçün xüsusi olaraq hazırlanmışdır.

CVE-2023-38606 hələ də bu zəifliklərin ən sirlisidir. O, hakerlərə qabaqcıl hardware qorunmasından yan keçməyə imkan verib və barəsində məlumatlar heç cür açıqlanmayıb. Mexanizm olaraq, hakerə sistemin nüvəsinə giriş əldə etdikdən sonra da cihazın bütövlüyünü qorumaq üçün nəzərdə tutulmuşdur. Bir bu ssenaridə haker sistem üzərində tam nəzarəti ələ keçirəcək. Bu boşluq Apple-ın M1 və M2 prosessorlarında da gətirilən güclü qorunma divarını da aşmağa imkan verib.

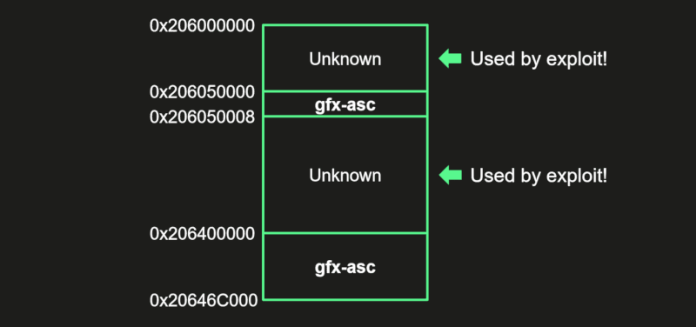

Tərs mühəndislik üsullarından istifadə edərək yoluxmuş cihazları aylarla araşdırdıqdan sonra Kaspersky tədqiqatçıları bəzi detalları öyrənə biliblər. Qurğuların MMIO interfeysi vasitəsilə CPU ilə qarşılıqlı əlaqəsi mexanizmini araşdırarkən müəyyən edilməmiş bir neçə ünvan aşkarlanıb. Mənbə kodunu, nüvə şəkillərini və proqram təminatını araşdırdıqdan sonra ekspertlər müəyyən ediblər ki, bəzi MMIO ünvanları ümumiyyətlə qeyd olunmayıb. Bu funksiya sayəsində hakerlər mikroproqramın istifadə etmədiyi çip-daxili aparat registrlərinə lazımi məlumatları, hədəf ünvanları, heşləri yaza biliblər və sistem bu müdaxiləni anlamayıb.

Bununla belə, ekspertlər belə bir iPhone heklənmə boşluğunun necə yarandığını və necə belə dərin yollardan keçdiyini təxmin edə bilməyiblər. Ən böyük şübhə Apple mühəndisləri və ya Arm CoreSight sistemi tərəfindən sazlama, ya da sınaqlarında işləyən mühəndislərdən gəlir.

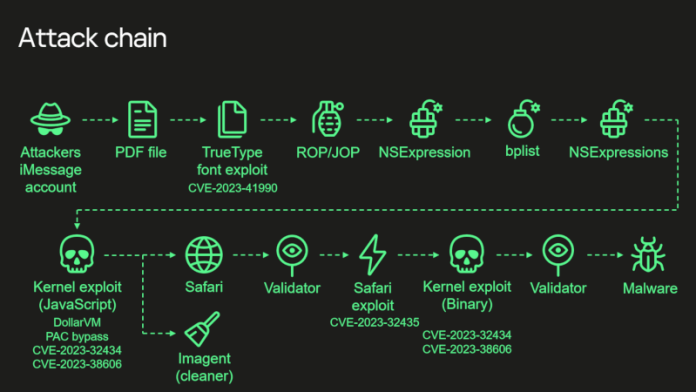

Haker hücumunun birinci mərhələsində qurbanın cihazı Apple-ın TrueType şrift renderinqində CVE-2023-41990 zəifliyindən istifadə edən zərərli məlumatları ehtiva edən iMessage vasitəsilə mesaj alır (müvafiq təlimat 1990-cı illərdən bəri mövcuddur), bu zaman hakerlər minimum əziyyətlə kodu uzaqdan icra edir və iOS nüvəsinə daxil olmaq məqsədi ilə növbəti mərhələyə keçir.

Nəticədə iPhone heklənmə ardıcıllığı bu cür olur:

Nüvənin manipulyasiyası CVE-2023-42434 və CVE-2023-39606 boşluqlarından istifadə etməklə həyata keçirilir. Birincidən istifadə cihazın bütün fiziki yaddaşına oxumaq və yazmaq imkanı verir, ikincisindən istifadə isə gizli MMIO registrləri vasitəsilə nüvəni oğurladıqdan sonra (PPL) mexanizmindən yan keçməyə imkan verir. Burada IMAgent prosesi cihaza edilən hücumun izlərini silir və paralel olaraq Safari brauzerində shellcode icrası ilə bağlı CVE-2023-32435 zəifliyindən istifadə edən mexanizmi işə salınır. Eyni CVE-2023-32434 və CVE-2023-38606 boşluqlarına əsaslanan ikinci istismar daha sonra son casus proqramı quraşdırmaq üçün lazım olan kök girişini əldə etmək üçün işə salınır. Cəsus proqramın yayımçısının “Pegasus” və ya “Graphite” olduğu güman edilir.